В базовой конфигурации роутера Mikrotik по умолчанию присутствуют стандартные правила для брандмауэра. Рядовому пользователю зачастую хватает этих правил для работы в интернете. В этом случае никаких дополнительных настроек не надо. Но если вы решите изменить правила или добавить новые, читайте нашу статью.

Базовые правила Firewall

Для начала перечислим стандартные правила, которые есть в роутере по умолчанию. Вы можете экспортировать правила Firewall в Mikrotik с помощью команды:

Итак, базовые правила:

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN /ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN

Что делают эти команды? Отключают входящие и транзитные соединения не из локальной сети, разрешают протокол icmp, ipsec, разрешают установленные соединения.

Базовая настройка безопасности

Межсетевой экран даёт возможность регулировать доступ к шлюзу и ресурсам, расположенным за ним. Прежде, чем переходить к настройкам, определитесь, действительно ли это нужно и для чего вы это делаете.

до 40% от каждого клиентаСтать партнёром

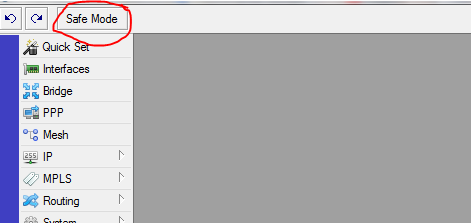

Safe Mode

Данную опцию у Mikrotik можно использовать, чтобы дистанционно и при этом безопасно настроить Firewall. Чтобы сделать это, нажмите соответствующую кнопку.

После выполнения настроек, вручную отключите опцию нажатием той же кнопки. Если вы завершите работу в этом режиме некорректно, настройки не сохранятся. Имейте это в виду, если прервётся соединение – настройки придётся выполнять заново.

Как располагать правила в Firewall

Передаваемые по сети пакеты двигаются по цепочке правил в направлении сверху вниз. Если текущий пакет подпадает под какое-либо правило, он останавливается на этом этапе и не будет двигаться дальше. По этой причине в первую очередь стоит прописывать правила, которые касаются как можно большего объёма трафика. Это позволит снизить нагрузку на устройство. Например, одним из первых правил можно разрешить пакеты уже установленных или связанных соединений, ранее разрешённых другим правилом. Заново прогонять такие данные через все правила не требуется.

Цепочки правил в Mikrotik:

1. Input – пакеты, которые были отправлены на роутер.

2. Forward –пакеты, которые проходят через маршрутизатор.

3. Output - пакеты, посланные с маршрутизатора.

Готовые правила для настройки

Для начала есть смысл отбросить все недействительные (Invalid) пакеты. Это полностью мусорные данные, которые только создают лишнюю нагрузку.

Теперь делаем разрешение для icmp трафика, это позволит пинговать роутер

Если, наоборот, требуется этот трафик заблокировать, в action=accept впишите drop.

Последним правилом в цепи input будет блокировка все запросов, которые поступают не из локальной сети.

Теперь перейдём к настройке для цепочки Forward.

Следующим шагом запретим пакеты, поступающие из внешней сети через интерфейс ether1-wan.

Если вы настраиваете Mikrotik с нуля, то у вас не будет выхода во внешнюю сеть. Чтобы его получить, следует настроить NAT.

Настройка NAT

Перейдите в раздел IP и далее в Firewall. Там находится нужная нам вкладка NAT. Добавьте следующее правило:

Это для случая, если IP постоянный. Если он динамический, тогда используем masquerade:

Проброс портов

Чтобы сделать проброс порта rdp через Mikrotik:

Не стоит делать доступ к rdp открытым для всей внешней сети. По возможности настройте ограничение доступа по ip. Если этого нельзя сделать, используйте доступ по vpn.

Чтобы отключить файрвол, нужно просто убрать все правила, присутствующие в списке. Это будет означать, что файрвол пропустит все пакеты.

В статье описаны более общие правила. Вы можете добавлять свои, используя ту же логику.