Стремление защитить личную информацию от посторонних глаз — базовая потребность человека. Раньше она ограничивалась физическими носителями: закрытыми документами и личными дневниками. Сегодня наши персональные данные — это цифровой след, включающий переписку, финансовые операции, геолокацию и биометрию. Мы постоянно генерируем и передаём эти сведения, часто не отдавая себе отчёта в том, где проходит граница между приватным и публичным.

В эпоху big data конфиденциальность информации — это уже не просто секретность. Это право на контроль: определять, кто, когда и с какой целью может получить доступ к вашим личным данным. Именно этот контроль лежит в основе цифровой свободы и безопасности личности, превращаясь из абстрактного понятия в практический навык выживания в новых условиях.

В чём разница между конфиденциальностью и секретностью

Первый шаг к пониманию — развести два близких, но разных понятия: конфиденциальность и секретность.

Секретность — это намеренное сокрытие информации. Её цель — сделать данные недоступными для всех. Пароль от вашей почты, пин-код банковской карты, коммерческая формула напитка — всё это секреты. Они по умолчанию скрыты от посторонних глаз.

Конфиденциальность же — это право на автономию и выбор. Вам необязательно скрывать, что вы были у врача (это не секрет), но вы сами решаете, сообщать ли о своём диагнозе коллегам, работодателю или страховой компании. Вы не скрываете свои политические взгляды, но контролируете, кому они известны — только близким друзьям или всем подписчикам в соцсети.

Таким образом, мы требуем не тотальной секретности для всех наших данных, а прозрачных правил и осознанного контроля над их распространением и использованием. Конфиденциальность — это управление известной информацией.

Конфиденциальность и три принципа в ИБ

Вернёмся к проведённому выше различию: вы контролируете, кто узнает о вашем визите к врачу — это конфиденциальность. Но что, если в вашей медицинской карте кто-то несанкционированно изменил диагноз? Или база данных клиники заблокирована, и вы не можете получить справку для работы?

Эти сценарии — прямое следствие реальных угроз. Всё их многообразие можно разделить на две группы:

-

Естественные угрозы

Пожары, наводнения, аварии в системах электропитания дата-центров. Они не охотятся за вашими данными специально, но их последствия могут быть крайне неприятными.

-

Искусственные угрозы

Сюда входят как умышленные действия — фишинг, вредоносное ПО (вирусы-шифровальщики), целенаправленные хакерские атаки, — так и неумышленные, например, ошибки сотрудников или небрежное обращение с данными.

И все эти угрозы, по сути, направлены на подрыв одного или нескольких фундаментальных свойств информации. Именно для противодействия им и была сформулирована триада C-I-A — три принципа информационной безопасности.

Начнём с конфиденциальности (C — Confidentiality), которая обеспечивает защиту от утечек и несанкционированного доступа. Её нарушение происходит, когда данные попадают к тем, у кого не должно быть к ним права доступа — будь то хакеры, получившие доступ в результате атаки, сотрудник, случайно или умышленно раскрывший информацию, или фишинговая атака, обманом выманившая учётные данные. Противодействуют этому с помощью шифрования, делающего данные нечитаемыми для посторонних, двухфакторной аутентификации (2FA) и чёткого разграничения прав доступа, чтобы каждый пользователь имел лишь минимально необходимые ему для работы привилегии.

Второй принцип — целостность (I — Integrity) — гарантирует, что информация остаётся точной, полной и неизменной с момента её создания. Он ограждает данные от искажения, подделки или уничтожения, будь то в результате действия вредоносного ПО, целенаправленной хакерской атаки, направленной на подмену данных, или банальной человеческой ошибки при вводе. Обеспечивается целостность с помощью технологий, позволяющих обнаружить любое изменение: это системы контроля версий, подробное журналирование всех действий с данными, а также механизмы хеширования и электронной подписи, которые создают уникальный цифровой «след» файла.

Наконец, доступность (A — Availability) отвечает за то, чтобы данные и сервисы были готовы к использованию авторизованными пользователями в любой необходимый момент. Нарушение этого принципа выражается в простоях и блокировке доступа, что может быть вызвано DDoS-атаками (перегрузка системы), вирусами-шифровальщиками (блокировка файлов), или последствиями физических угроз, таких как отключение электропитания. Для обеспечения доступности создаётся отказоустойчивая инфраструктура, включающая резервирование критически важного оборудования и каналов связи, системы бесперебойного питания и детально проработанные планы аварийного восстановления, позволяющие быстро возобновить работу в случае сбоя.

Таким образом, модель C-I-A — это не абстрактная теория, а прямая карта ответных мер. Она систематизирует защиту, показывая, что настоящая конфиденциальность невозможна, если ваши данные можно безнаказанно исказить (нарушена целостность) или заблокировать (нарушена доступность). Это единый фронт обороны, где уязвимость одного направления ставит под удар всю оборону.

Типы конфиденциальной информации

Круг сведений, требующих защиты, чрезвычайно широк. Условно его можно разделить на несколько категорий:

-

Персональные данные (ПДн)

База любой цифровой личности. ФИО, адрес, паспортные данные, телефон, биометрия (отпечатки пальцев, сканер лица). Их обработка строго регулируется законами, например, 152-ФЗ в РФ. И для хранения предусмотрена аренда специальной инфраструктуры. Так, идеально подходит облако 152-ФЗ от Cloud4Y — решение упрощает соблюдение требований законодательства и помогает избежать нарушений для российских граждан.

-

Финансовая информация

Номера банковских карт, история транзакций, кредитные рейтинги. Прямой путь к финансовым потерям при компрометации.

-

Коммуникации

Личная переписка в мессенджерах, электронные письма, история телефонных разговоров. Содержат огромный пласт информации о нашей жизни, мыслях и отношениях.

-

Метаданные

Наиболее коварный тип. Это данные о данных. Не само содержание звонка, а то кто, кому, когда и как долго звонил. Не текст сообщения, а геолокация отправителя и время отправки. Метаданные часто защищены слабее, но при массовом сборе позволяют составить детальный портрет человека.

К профессиональной тайне относятся врачебная, адвокатская, коммерческая тайна компании. Её разглашение может привести к репутационным и финансовым потерям.

Что угрожает конфиденциальности

Цифровая среда создала беспрецедентные вызовы для конфиденциальности информации. Многообразие угроз, подстерегающих данные, можно систематизировать, разделив их на две основные категории: естественные и искусственные.

К естественным угрозам относятся события объективного характера, не зависящие от человеческой воли. Пожар в дата-центре, затопление серверной, перебои в энергоснабжении или стихийное бедствие — всё это может привести к полной или частичной потере доступа к информации, нарушив её доступность. Эти риски напоминают о необходимости продуманной инфраструктуры и резервного копирования как основы защиты.

Однако наиболее распространёнными и разрушительными являются угрозы искусственные, порождённые действиями людей. Они, в свою очередь, делятся на умышленные и неумышленные. Неумышленные угрозы часто возникают из-за человеческого фактора: сотрудник по ошибке отправляет конфиденциальный файл не тому адресату, использует слабый пароль или подключается к корпоративной сети через незащищённое соединение. Подобные ошибки демонстрируют, что технические средства защиты бессильны против невнимательности и недостаточной грамотности.

Умышленные угрозы представляют собой целенаправленную деятельность злоумышленников. В их арсенале — фишинговые рассылки, маскирующиеся под легитимные уведомления с целью кражи учётных данных. Распространено вредоносное программное обеспечение, которое может как скрытно собирать данные годами, так и мгновенно парализовать работу с помощью шифровальщиков. Отдельную опасность представляют целенаправленные атаки, в ходе которых злоумышленники долгое время ищут уязвимости в системах организаций для хищения данных или саботажа. Объединяет эти угрозы их прямая направленность на подрыв основ информационной безопасности: они стремятся похитить данные (нарушив конфиденциальность), исказить их (подорвав целостность) или заблокировать доступ к ним (нарушив доступность).

Конфиденциальность и меры защиты

Осознание многообразия угроз необходимое, но недостаточное условие безопасности. Следующий шаг — выстраивание персональной системы защиты, которая основывается на последовательности и осознанном подходе к каждому действию в цифровом пространстве.

Основу такой системы составляет цифровая гигиена. Ключевым её элементом остаётся работа с паролями. Это первый рубеж обороны, а поэтому они должны представлять собой сложные уникальные комбинации. Использование менеджера паролей позволяет не только создавать, но и безопасно хранить эти комбинации. Следующий essential уровень — двухфакторная аутентификация. Эта мера делает кражу пароля практически бесполезной, поскольку для доступа к аккаунту злоумышленнику потребуется одноразовый код, поступающий на доверенное устройство.

Привычка к цифровой гигиене распространяется и на работу в публичных сетях. Подключение к открытому Wi-Fi без дополнительной защиты равносильно передаче данных в открытом виде. Использование VPN в такой ситуации создаёт зашифрованный туннель, скрывающий интернет-активность от перехвата. Услуга «ViPNet как сервис» позволяет подключиться к защищённым государственным информационным сетям (ИС) в соответствии с требованиями регуляторов через сертифицированные криптошлюзы.

Не менее важно наладить контроль над информацией, которую пользователь раскрывает добровольно. Регулярная проверка и ужесточение настроек приватности в социальных сетях сужает поле для манипуляций и социальной инженерии.

Эти практики должны перерасти в постоянную привычку. Сюда относится внимательное изучение разрешений, запрашиваемых приложениями и сайтами, а также регулярное обновление программного обеспечения. Многие обновления содержат критические исправления уязвимостей, которые активно эксплуатируются злоумышленниками. Таким образом, защита конфиденциальности — это не разовое действие, а непрерывный процесс, состоящий из множества осознанных решений, формирующих личную ответственность за цифровую безопасность.

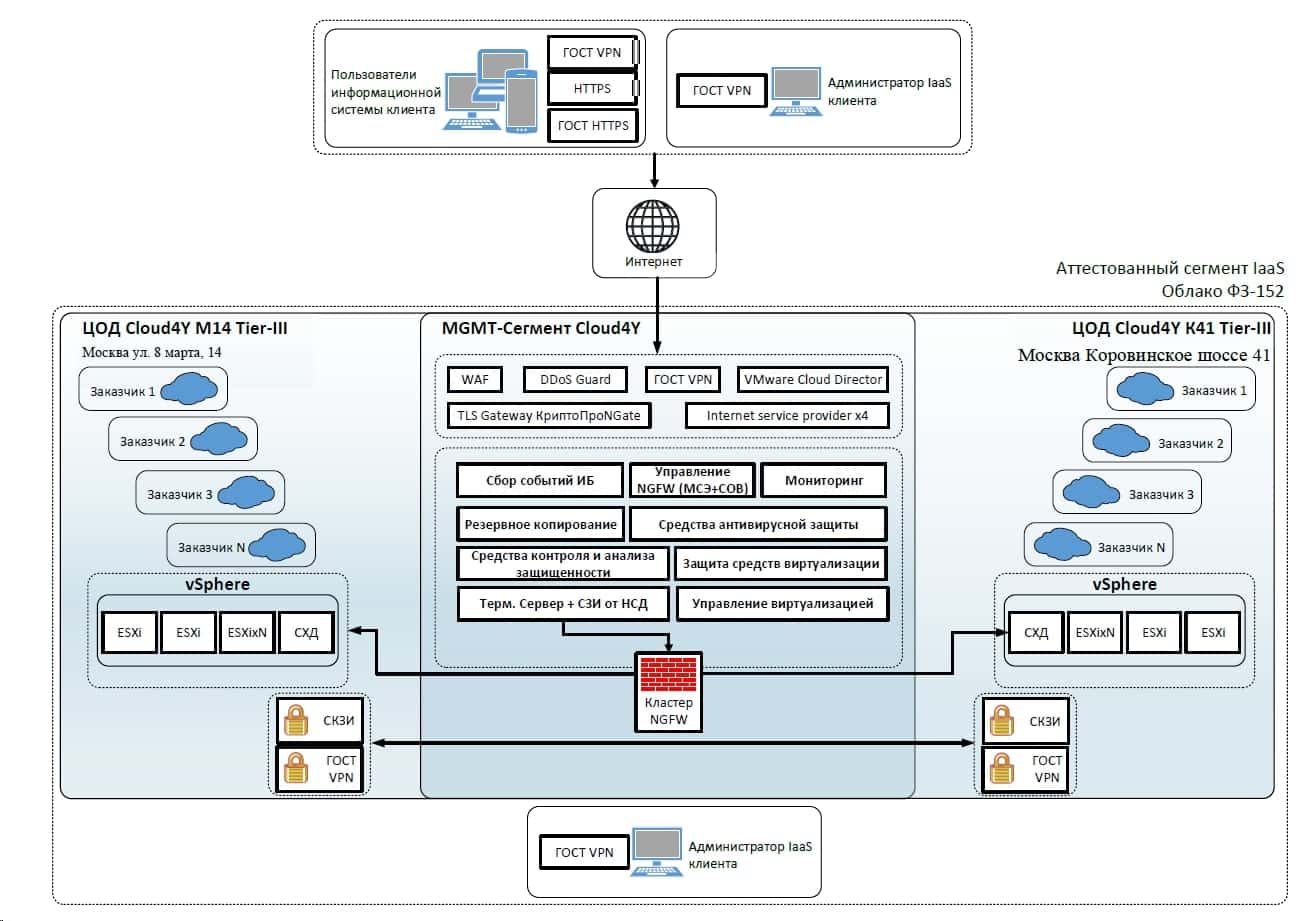

Практика Cloud4Y: организация защищённой облачной среды по 152-ФЗ

Компания Cloud4Y обеспечивает комплексную защиту данных в облаке, соответствующую требованиям 152-ФЗ. Безопасность выстроена на нескольких уровнях: от надёжной инфраструктуры дата-центров Tier III с круглосуточной физической охраной, системами контроля доступа и резервным энергоснабжением до применения строгих организационных и технических мер.

Со стороны вендора реализуется полный набор средств защиты. Клиентам доступны межсетевые экраны для фильтрации трафика, антивирусное ПО Dr.Web для защиты от вредоносных программ, а также инструменты для анализа уязвимостей и мониторинга событий безопасности. Дополнительно предоставляются услуги по шифрованию данных и разработке необходимой документации для приведения процессов обработки персональных данных в соответствие с законодательством. Такой подход позволяет создать защищённую среду, гарантирующую конфиденциальность и целостность информации.

Заключение

Конфиденциальность в XXI веке — это уже не про стены и запертые ящики, а про контроль и осознанный выбор. Это не право что-то скрывать, а право на самоопределение, защиту от манипуляций и возможность оставаться собой в цифровом пространстве. Это сложная экосистема, основанная на принципах C-I-A, сталкивающаяся с новыми вызовами, но защитимая с помощью доступных инструментов. Защита своей приватности сегодня — это не паранойя, а ответственная инвестиция в собственную цифровую свободу и безопасность завтра.