В июле 2025 года хакеры атаковали IT-системы «Аэрофлота» и «Столички». В результате — отмена десятков рейсов, приостановка работы сотен аптек. Крупные компании терпели миллионные убытки. И, вероятно, виной тому — слабые места в программном обеспечении, оборудовании или протоколах безопасности. Именно такие «бреши» используют хакеры. Откуда же вообще берутся уязвимости, чем они отличаются от угроз и как усилить безопасность?

Суть проблемы: что такое уязвимость

Уязвимость (англ. vulnerability) — это лазейка для злоумышленника. Она не всегда очевидна и может скрываться где угодно. И дело не только в багах. Зачастую уязвимости связаны с людьми. Пользователь, который кликает на подозрительную ссылку или ставит пароль 123456. Админ, который поленился обновить софт. Это всё тоже уязвимости.

Причин много. Некоторые возможны уже на этапе создания IT-продукта. Так, уязвимости возникают из-за отказа от тестирования кода на безопасность (SAST/DAST). А бывает, разработчики умышленно расставляют ловушки.

При эксплуатации тоже возникают ошибки. Частично они связаны с неправильной настройкой серверов, сетевого оборудования, СУБД или облачных сервисов. Сюда же отнесём слабые пароли и устаревшую версию ПО.

Понять термин «уязвимость» лучше позволит простая аналогия. По ошибке открытая форточка в неприступной крепости — на первый взгляд безобидная мелочь. Но именно она становится точкой входа для грабителя.

То же самое происходит в мире информационной безопасности. Есть объективные уязвимости — «открытые форточки» в цифровых «крепостях». Рано или поздно злоумышленник их обнаружит и воспользуется ими. Рискуют все — от крупных организаций до рядовых пользователей.

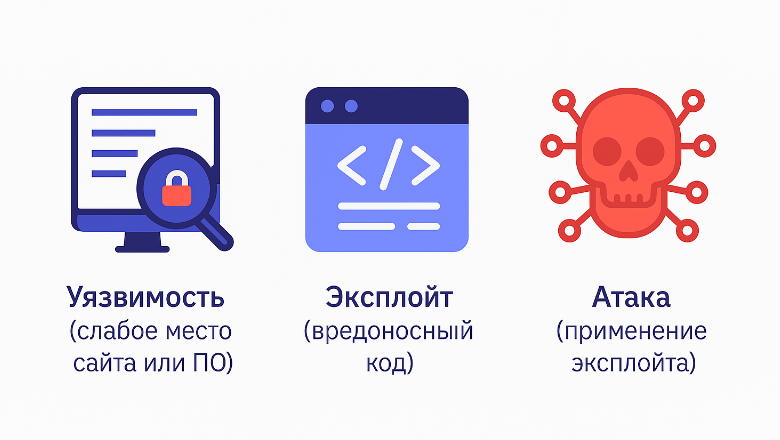

Не путаем термины: уязвимость vs угроза vs эксплойт

Представьте вашу ИТ-инфраструктуру как современную цифровую крепость. Она сложна, многоуровнева, но не идеальна. Где-то в её стенах или процедурах охраны неизбежно существуют форточки – те самые уязвимости (ошибки в коде, неверные конфигурации, процедурные слабины). Сами по себе эти форточки – лишь пассивные изъяны конструкции или режима.

Угрозы — это активные силы, которые целенаправленно ищут и эксплуатируют эти форточки для прорыва обороны. Это не абстрактная «возможность вреда», а конкретные противники с тактикой и целью: фишинг, DDoS-атаки, целевые атаки.

Не стоит путать угрозу и уязвимость. Первый термин означает потенциальную опасность для IT-системы. А второй — возможность для злоумышленника. То есть уязвимость даёт хакеру шанс реализовать угрозу.

Эксплойт — то специализированный инструмент или точная методика. Благодаря ей возникает угроза и через конкретную форточку-уязвимость производится атака.

Технически эксплойт — это часто фрагмент кода, скрипт или последовательность команд, которые нарушают нормальную работу системы. Например, можно получить привилегии или спровоцировать отказ в обслуживании. Таким образом, эксплойт — это «отмычка» для цифровой бреши.

Какие бывают уязвимости и как их устранить

Есть разные виды уязвимостей. Основные их характеристики — уровень опасности, место возникновения, тип возможной атаки, распространённость и т. д. Разберём ключевые уязвимости.

Уязвимость к SQL-инъекциям

Представьте, что злоумышленник вместо логина вставляет хитрый фрагмент кода в поле формы на сайте — это и есть SQL-инъекция. Так он может заставить базу данных выполнять свои команды: посмотреть, изменить или даже удалить ваши данные.

Атака может развиваться по-разному. Например, через булеву инъекцию хакер проверяет реакцию сервера, подставляя условия вроде OR 1=1. Если система «ведётся», можно постепенно выуживать информацию. Юнион-инъекция позволяет «сшить» два запроса в один и вытащить данные из других таблиц. Если сервер любезно сообщает об ошибках в деталях, инъекция через ошибки поможет понять структуру базы. В самых коварных случаях — через тайм-бейс атаки — злоумышленник измеряет время ответа сервера, чтобы по задержкам восстановить информацию побитно. Наконец, цель атаки может быть особо деструктивной — например, с помощью инъекции удалить всю таблицу (DROP TABLE users) или заблокировать доступ к данным.

Классический пример — ввод в поле логина конструкции 'OR '1'='1. Она обманывает запрос, заставляя его считать условие всегда истинным, и система пропускает злоумышленника как легитимного пользователя.

Защита строится на трёх главных правилах: параметризованные запросы (когда код и данные передаются отдельно, и инъекция становится невозможна), экранирование спецсимволов (кавычки и точки с запятой обезвреживаются) и принцип минимальных привилегий для учётной записи БД — чтобы даже в случае взлома урон был ограничен.

Уязвимость удалённого выполнения кода: когда ваш сервер выполняет команды злоумышленника

Бывает, злоумышленнику не нужно взламывать двери или подбирать физические ключи. Он просто отправляет специальную команду через интернет — и ваш сервер покорно выполняет её, как свой собственный код. Это и есть уязвимость удалённого выполнения кода (RCE). По сути, хакер получает полный контроль над системой, просто зная её адрес в сети.

Такие бреши чаще всего появляются там, где программы слишком доверяют входящим данным. Яркий пример — нашумевший инцидент с уязвимостью Log4Shell, когда обычная текстовая запись в логах могла превратиться в команду для полного захвата сервера.

Как защититься? Три простых, но критически важных шага:

-

Жёстко проверяйте все входящие данные — как паспортный контроль на границе.

-

Регулярно обновляйте софт — чините дыры, пока ими не воспользовались.

-

Внедрите системы мониторинга (IDPS/WAF) — они заметят и остановят подозрительные действия до того, как будет поздно.

RCE — крайне опасная уязвимость, но эти базовые меры защиты сведут риск к минимуму. Главное — не надеяться на авось, а действовать на опережение.

Уязвимость несанкционированного доступа

Есть уязвимости типа «открытые цифровые двери». Они возникают из-за слабых паролей, отсутствия двухфакторной аутентификации или некорректно настроенных прав доступа. Например, перехватив сессионный токен, злоумышленник может действовать от вашего имени без ввода пароля.

Как защититься:

-

Обязательно используйте двухфакторную аутентификацию (2FA).

-

Четко разграничивайте права доступа по принципу «каждому — только своё».

-

Шифруйте сессионные токены и ограничивайте время их жизни.

Уязвимость переполнения буфера

Эта уязвимость похожа на попытку налить литр воды в стакан объёмом 200 мл — всё, что сверху, выливается и может испортить то, что стоит рядом. В цифровом мире это приводит к сбоям или позволяет злоумышленникам выполнить свой код.

Основные виды:

-

Стековое переполнение: перезапись критических данных в памяти.

-

Целочисленное переполнение: обход проверок из-за выхода за пределы диапазона.

-

Переполнение кучи: повреждение динамической памяти.

Защита:

-

Используйте безопасные функции (например, strncpy вместо strcpy).

-

Включайте механизмы ASLR и DEP в операционной системе.

-

Добавляйте «канарейки» (canaries) для контроля целостности стека.

Уязвимость некорректной обработки ввода

Плохо, когда приложение слепо доверяет всему, что вводит пользователь. Рано или поздно это может закончиться плачевно. Например, через поля ввода злоумышленник внедрит вредоносный код (XSS), выполнит системные команды или получит доступ к закрытым файлам.

Нередка кража cookies или подмена содержимого страниц. Возможны командные инъекции: удалённое выполнение команд на сервере. Часто хакеры получают доступ к файлам за пределами разрешённой директории.

Меры защиты:

-

Всегда проверяйте и фильтруйте входные данные.

-

Кодируйте специальные символы (например, < в <).

-

Ограничивайте типы и размеры загружаемых файлов.

Уязвимость из-за ошибок синхронизации

Когда несколько процессов одновременно пытаются изменить одни и те же данные, возникает хаос. Например, два потока могут случайно перезаписать результаты друг друга, что приведёт к повреждению данных или сбоям.

Как избежать проблем:

-

Используйте механизмы синхронизации (мьютексы, семафоры).

-

Минимизируйте общие ресурсы между процессами.

-

Применяйте неизменяемые (immutable) структуры данных.

Каждая из этих уязвимостей опасна по-своему, но все они требуют внимательного отношения к коду, настройкам и инфраструктуре. Регулярные обновления, код-ревью и тестирование помогут значительно снизить риски.

Как избавиться от уязвимостей и спать спокойно

Знаете, в чём разница между компаниями, которые ночами не спят из-за риска кибератак, и теми, кто работает без сбоёв? Первые строили свою digital-крепость без суеты, но с умом. Вот какие шаги действительно работают:

Аудит — ваш главный друг

Перестаньте делать разовые проверки для галочки. В информационной безопасности нужна регулярность. Берите готовые стандарты (OWASP, NIST) — они подскажут, куда смотреть в первую очередь, и помогут не упустить важные уязвимости.

Защитите свою IT-инфраструктуру по-умному

Начните с многофакторной аутентификации (MFA) — это как установить на дверь не один замок, а два. Для виртуальной инфраструктуры используйте специализированные решения (например, NSX Edge). Современные межсетевые экраны (NGFW) — must have: они не просто фильтруют трафик, а видят подозрительное поведение. Системы обнаружения вторжений предупредят, если кто-то чужой уже внутри. И не экономьте на защите от DDoS — иначе ваш сайт ляжет в самый неподходящий момент.

Не забудьте про устройства сотрудников

Слабые места часто там, где их не ждёшь — на ноутбуках и телефонах сотрудников. Поставьте нормальное антивирусное ПО (Dr.Web, Касперский). Если не хотите заморачиваться с обновлениями — арендуйте его у облачных провайдеров. Давайте людям только те права, которые нужны для работы — не больше. И наконец, перестаньте откладывать обновления: хакеры обожают старые версии программ, где всё уже уязвимо.

Безопасность — это не разовый проект, а ежедневная практика. Начните с этих шагов, и вы сразу заметите, как рисков становится меньше.

Заключение

Вложения в безопасность — это страховка бизнеса от реальных угроз. История с громкими атаками давно доказала: сэкономишь на защите — заплатишь в разы больше, когда киберпреступники найдут всего лишь одну уязвимость в IT-системе.

Главное — действовать системно. Не ждите, пока случится беда. Начните с обычного аудита — он покажет, где красные флаги. Поставьте двухфакторную аутентификацию, настройте автоматические обновления и приучите себя регулярно проверять мониторить риски. Эти нехитрые шаги уже сведут на нет большинство попыток воспользоваться вашими уязвимостями.

Помните: мир угроз не стоит на месте. Ваша защита тоже не должна. Уделяйте время безопасности сегодня — чтобы не тушить пожар завтра.