Средства защиты всегда развивались синхронно с появлением новых способов атак. Эта аксиома верна и в сфере информационной безопасности. Новые решения используют межсетевые экраны, системы обнаружения вторжений, web-фильтры, потоковое антивирусное ПО, поддержка VPN-подключений.

Межесетевые экраны (брандмауэр или firewall) способны проверять сетевые соединения — адрес/порт назначения и отправителя, используемые протоколы, состояние сессии. Но они не могут выявлять вредоносный и атакующий трафик, если он соответствует заданным администратором правам и политикам доступа. Если эксплойт эксплуатирует уязвимость при разрешённом доступе, брандмауэр не сумеет отразить атаку. Для повышения безопасности систем внедряются новые решения, одними из которых являются IDS и IPS.

Отличия IDS и IPS

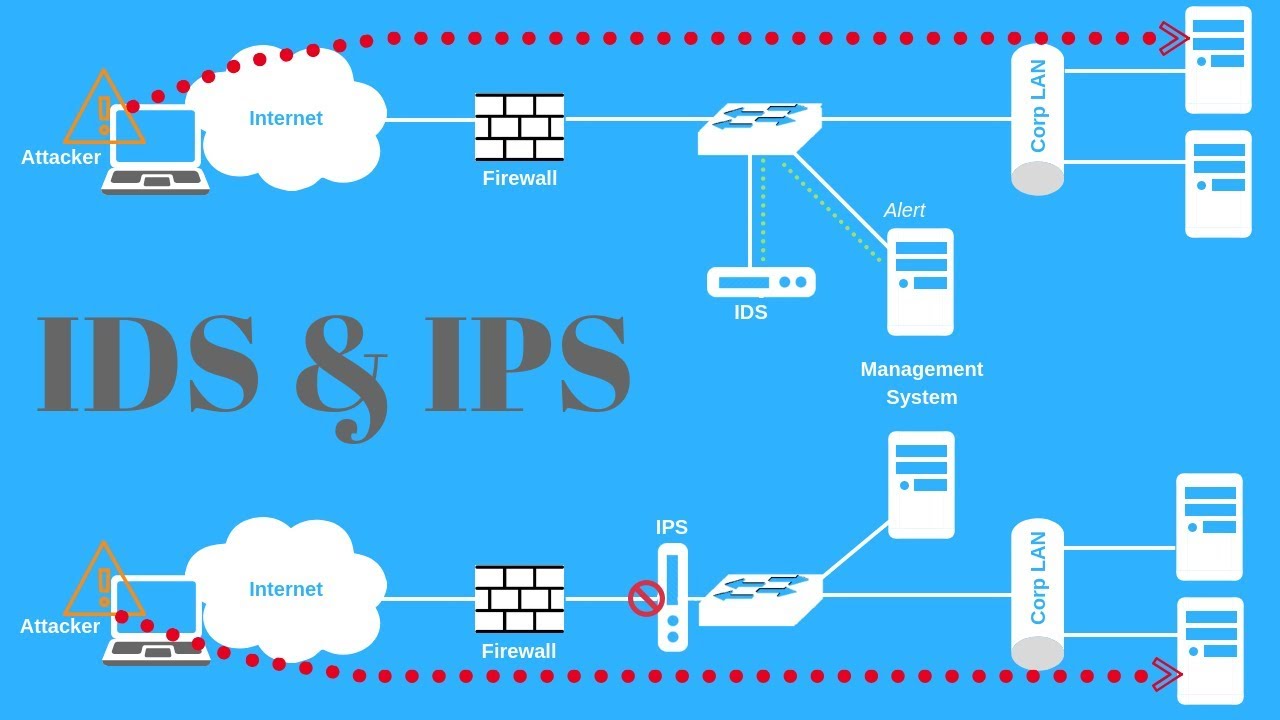

IDS (Intrusion Detection System) — это система обнаружения вторжений, а IPS (Intrusion Prevention System) — система предотвращения вторжений. Они настолько близки и похожи, что обычно упоминаются в связке друг с другом. Кроме того, ранее IDS было отдельным инструментом, но позднее вошло в состав IPS. Если сравнивать их с традиционными решениями информационной безопасности, то IDS/IPS способны добиться более высокого уровня сетевой защиты.

Основное различие заключается в том, как оба решения реагируют на инциденты. IDS фактически представляет собой инструмент мониторинга. Он распознаёт потенциально опасную активность и предупреждает о ней. IPS способен не только выявить проблему, но и предпринять действия, направленные на борьбу с угрозой — разорвать соединение или заблокировать IP-адрес, с которого ведутся подозрительные действия.

Также разницу можно заметить в способе интеграции в инфраструктуру и взаимодействию с сетевым трафиком. IDS устанавливают параллельно сетевым потокам, и эта система обрабатывает копию проходящего трафика. IPS встраивают в сеть, позволяя пропускать трафик через себя. В данной ситуации IDS выглядит предпочтительней, поскольку при исчерпании лимитов , выделенных защитному решению на обработку трафика, IDS не будет влиять на сетевую активность. А IPS может стать узким местом в защитной системе, дополнительно нагружая оборудование файрволла.

Что позволяют контролировать системы обнаружения и предотвращения вторжений

Как мы уже сказали, IDS мониторит трафик. Во время слежения он сравнивает сетевую активность с собственной базой данных сетевых угроз. За счёт такого подхода решение научилось обнаруживать:

- Сетевые атаки;

- Попытки доступа к данным;

- Активность вредоносов;

- Попытки сканирования портов;

- Аномальную активность;

- Использование бот-сетей и майнинг-пулов;

- Нарушения политик безопасности.

Виды и технология работы систем IDS/IPS

Системы IDS делят на две категории: по месту установки и принципу действия. Рассмотрим обе.

По месту установки

- Network Intrusion Detection System (NIDS). После установки система начинает глубоко анализировать трафик всех сетевых устройств, проверяя каждый пакет с канального уровня до уровня приложений. Сетевые системы обнаружения вторжений способны распознать не только внешнюю, но и внутреннюю угрозу. Чем больше объём трафика, тем более высокие требования предъявляются к CPU и RAM. Большой объём данных способен затормозить NIDS или даже спровоцировать её на пропуск отдельных пакетов, что несёт за собой риски.

- Host-based Intrusion Detection System (HIDS). Ставятся на один хост внутри сети, анализируют и защищают только его трафик. Принцип работы прост: HIDS делает снимок текущей версии хоста и сравнивает его со сделанной ранее, обнаруживая возможные угрозы. Установка такого решения рекомендована для критически важных хостов, в конфигурации которых изменений практически не бывает.

- Perimeter Intrusion Detection Systems (PIDS). Более простое решение, если сравнивать с предыдущими. Не обеспечивает защиту всей сети, уведомляя лишь о возможных нарушениях границы сети. Ближайший аналог — забор вокруг дома.

- Virtual Machine-based Intrusion Detection Systems (VMIDS). Решение построено на базе технологий виртуализации и позволяет отказаться от развёртывания системы обнаружения на отдельном устройстве. Чтобы своевременно распознавать подозрительную активность, достаточно развернуть VMIDS на виртуальной машине.

- Application Protocol-based Intrusion Detection System (APIDS). Система обеспечивает контроль пакетов, которые передаются по протоколу прикладного уровня. Например, используемого для обращения к БД SQL.

- Hybrid Intrusion Detection System (HyIDS). Решение фактически представляет собой гибридное решение, сочетающее свойства двух или более типов решений, перечисленных выше.

По принципу действия

- Сигнатурные. Принцип работы напоминает активность антивирусного ПО. Такие IDS анализируют сигнатуры с имеющимися в постоянно обновляемой базе. Если доступа к базе нет или она устарела, эффективность сигнатурного решения снижается. Есть риск и с некорректным распознаванием новой атаки с неизвестной сигнатурой. Сигнатурные IDS отслеживают состояние системы, а не события.

- Основанные на аномалиях. Решение использует технологии машинного обучения. Чтобы оно корректно работало на объекте, необходимо провести предварительное обучение. Срок обучения зависит от сложности ИТ-инфраструктуры компании. Принцип работы следующий: система изучает работу сети на текущий период времени и сравнивает с аналогичным периодом в поиске аномалий трёх типов — статистических, аномалий протоколов и трафика. Такие системы защиты эффективны, но сложны.

Популярные решения IDS/IPS

Zeek

Сетевая система обнаружения вторжений, основанная на Unix-системе. Использует собственный язык для написания политик, которые будут определять последовательность действий при обнаружении атаки или срабатывании датчиков тревоги.

Snort

Кроссплатформенное IDS/IPS решение с открытым исходным кодом. Умеет вести протоколирование, анализировать и искать по содержимому. Применяется для активного блокирования или пассивного обнаружения широкого спектра атак и зондирований.

Security Onion

Это не просто IDS/IPS, а целый дистрибутив Linux, разработанный для контроля сетевой безопасности и предотвращения неавторизованных проникновений в сеть. Содержит много полезных инструментов, объединяет решения, основанные на сигнатурном подходе и на аномалиях.

Suricata

Решение с открытым кодом, в котором используются актуальные технологии, позволяющие увеличить скорость работы. Suricata сочетается со стандартными приложениями и поддерживает большинство доступных модулей. Работает по принципу анализа сигнатур.

Корпоративный облачный провайдер Cloud4Y предлагает защищённую облачную инфраструктуру, которая соответствует требованиям ФСБ и ФСТЭК. Кроме того, клиенты могут использовать дополнительные защитные решения или провести ИБ-аудит своей инфраструктуры. За подробностями обращайтесь к менеджерам провайдера: sales@cloud4y.ru или по телефону 8 (495) 268 04 12.