С подробным описанием параметров туннеля можно ознакомиться в отдельной статье.

Краткая информация:

176.53.182.35 – внешний IP адрес вашего Edge Gateway

10.10.10.0/24 – локальная сеть, подключенная к вашему Edge Gateway

176.53.182.58 – внешний IP-адрес вашего роутера Mikrotik

10.0.0.0/24 – локальная сеть подключенная к вашему Mikrotik

Настройка подключения осуществляется в 2 этапа.

Этап №1: Настройка оборудования Mikrotik.

Этап №2: Настройка Edge Gateway на удаленном сервере.

Этап №1

Зайдите во вкладку «IP» и выберете меню «IPsec».

Выберете вкладку «Peers» и нажмите «Add new», чтобы добавить новое соединение.

В открывшемся окне введите следующие значения:

Name - Наименование соединения

Address – внешний IP-адрес вашего Edge Gateway

Local Address – внешний IP-адрес вашего роутера Mikrotik

Exchange Mode – IKE2

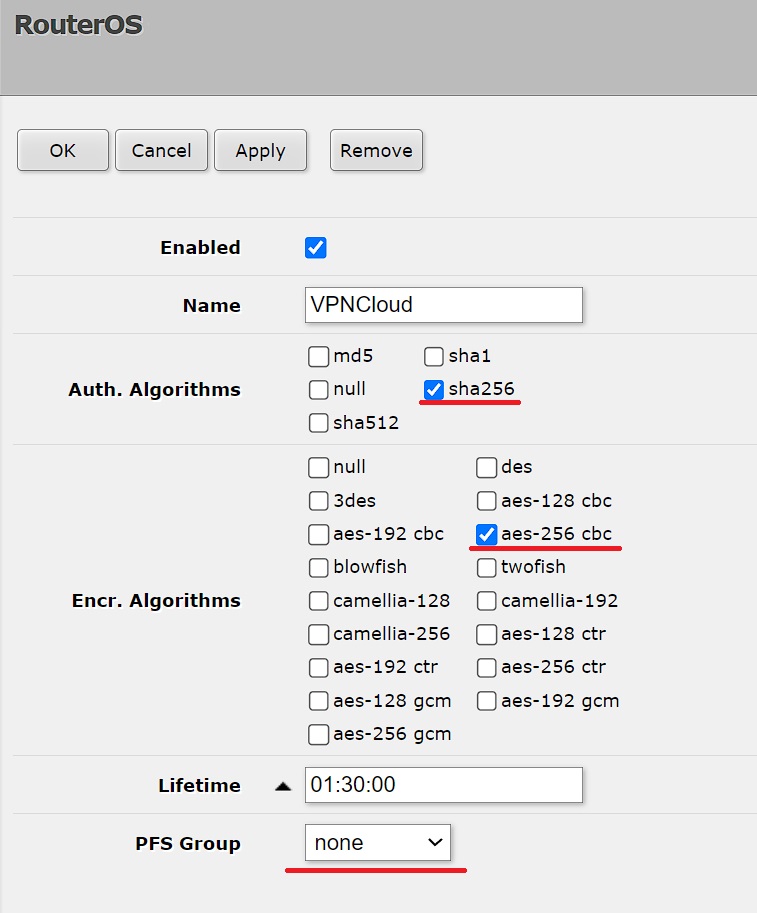

Перейдите во вкладку «Proposals» и нажмите «Add new»

В поле «Name» пропишите название

Auth. Algorithms – выберете sha256

Encr. Algorithms – поставьте галочку aes-256 cbc

PFS Group – необходимо выбрать none

Перейдите во вкладку «Identities» и нажмите «Add new»

В поле «Peer» выберете ранее созданное подключение.

В поле «Auth. Method» выберете значение pre shared key

В поле «Secret» вводим придуманный нами пароль для подключения. Запомните или запишите его. Он еще раз понадобиться во втором этапе настройки.

В поле «Notrack Chain» выбираем значение prerouting

Перейдите во вкладку «Policies» и нажмите «Add new»

В поле «Peer» выберете ранее созданное подключение.

Поставьте «галочку» у параметра «Tunnel»

«Src. Address» - адрес локальной сети подключенной к вашему Mikrotik

«Dst. Address» - адрес локальной сети подключенной к вашему Edge Gateway

В поле «Action» выберете encrypt

В поле «Level» выберете require

В поле «IPsec Protocols» выберете esp

В поле «Proposal» выберете ранее созданный профиль

Перейдите во вкладку «Profiles» и кликните по стандартному правилу «default»

Измените настройки на следующие значения

Hash Algorithms – sha256

Encryption Algorithm – aes-256

DH Group - modp2048

Перейдите в подменю «Firewall». На вкладку «Filter Rules» нажмите кнопку «Add New»

В поле «Chain» выберете значение forward

В поле «Src. Address» введите адрес локальной сети подключенной к вашему Edge Gateway

В поле «Dst. Address» введите адрес локальной сети подключенной к вашему Mikrotik

Во вкладке «Action» выберете значение accept

Повторите действия по добавлению правила на Firewall, только в «Src. Address» введите адрес локальной сети подключенной к вашему Mikrotik, а в «Dst. Address» введите адрес локальной сети подключенной к вашему Edge Gateway.

Перейдите во вкладку «NAT» и нажмите «Add New» для добавления нового правила.

В поле «Chain» выберете значение forward

В поле «Src. Address» введите адрес локальной сети подключенной к вашему Mikrotik

В поле «Dst. Address» введите адрес локальной сети подключенной к вашему Edge Gateway

Создайте еще одно правило. Поменяйте значения «Src. Address» «Dst. Address».

В итоге должны получиться два «зеркальных» правила

Перейдите во вкладку «RAW» и нажмите «Add New»

В поле «Chain» выберете значение prerouting

В поле «Src. Address» введите адрес локальной сети подключенной к вашему Mikrotik

В поле «Dst. Address» введите адрес локальной сети подключенной к вашему Edge Gateway

Создайте еще одно правило, где в поле «Src. Address» введите адрес локальной сети подключенной к вашему Edge Gateway, а в поле «Dst. Address» - адрес локальной сети подключенной к вашему Mikrotik.

В итоге должны получиться два «зеркальных» правила.

Этап №2

Зайдите в свой личный кабинет и выберете нужный Datacenter

В меню «Networking» выберете подменю «Edges»

Выберете ваше подключение и нажмите CONFIGURE SERVICES

В открывшемся окне перейдите во вкладку «VPN».

Выберете подвкладку «IPsec VPN» и перейдите в подменю «IPsec VPN Sites»

Нажмите на кнопку «+», чтобы настроить подключение.

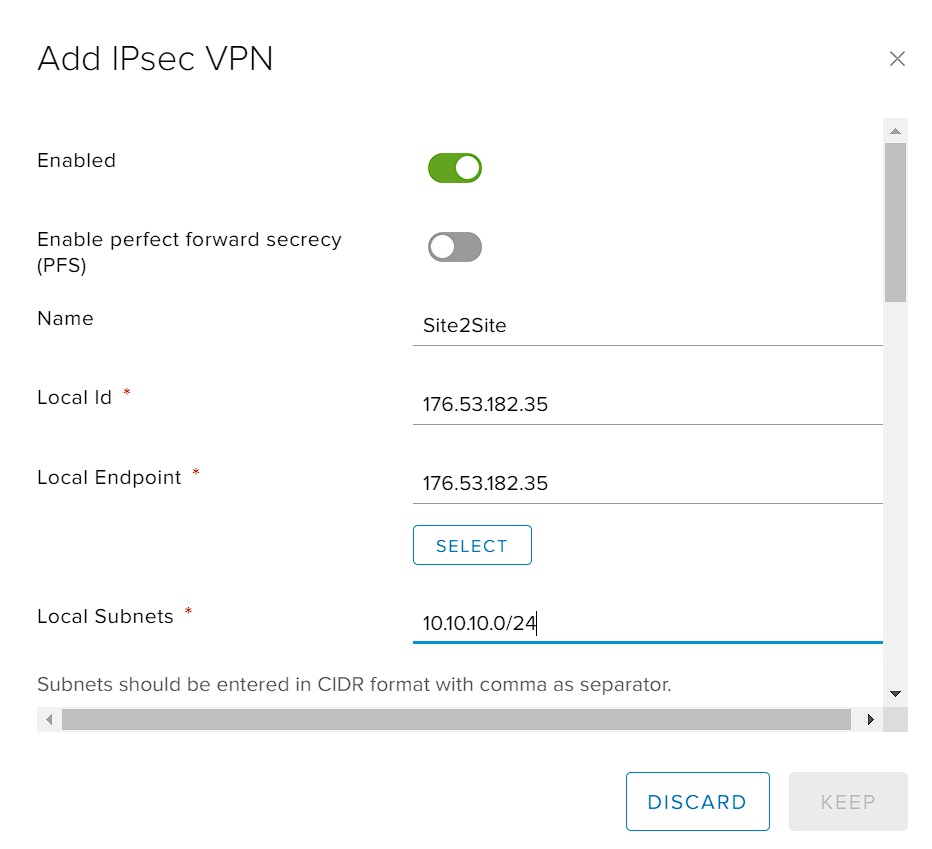

В появившемся окне переведите ползунок «Enabled» в активное состояние, «Enable perfect forward secrecy (PFS)» нужно отключить, т.к. при включении этой опции наблюдаются проблемы, туннель может падать, мы рекомендуем отключать PFS.

В поле «Name» введите название для вашего подключения.

В поля «Local Id» и «Local Endpoint» впишите внешний IP-адрес вашего Edge Gateway

В поле «Local Subnets» впишите адрес локальной сети, подключенной к вашему Edge Gateway

В полях «Peer Id» и «Peer Endpoint» впишите внешний IP-адресс вашего роутера Mikrotik

В поле «Peer Subnets» впишите адрес локальной сети, подключенной к вашему Mikrotik.

Выберете следующие настройки:

Encryption Algorithm – AES256

Authentication – PSK

В поле «Pre-Shared Key» вводим придуманный нами пароль для подключения. Мы уже вводили его в настройках роутера Mikrotik в поле «Secret».

Выберете следующие настройки:

Diffie-Hellman Group – DH14

Digest Algorithm – SHA-256

IKE Option – IKEv2

Session Type – Policy Based Session

Нажмите кнопку «Keep», что бы сохранить изменения

Перейдите во вкладку «Activation Status» и включите настройку «IPsec VPN Service Status»